Liegen Fehler im WLAN vor, ist es wichtig, der Ursache auf den Grund zu gehen. Es ist wenig ratsam, die Fehleranalyse und die Fehlerbehebung auf Vermutungen zu basieren. Besser und vor allem schneller ist es, wenn man Fakten schafft. Ich spreche aus Erfahrung. Es klingt zwar sehr aufwändig, bei jedem Problem erstmal ein Packet Capturing im eigenen WLAN zu machen, doch nur so weiß man, wie eine Lösung überhaupt aussehen kann. Man muss die Ursachen eindeutig kennen, dann spart die Lösung selbst wieder viel Zeit ein.

Ich habe bereits erklärt, wie Packet Capturing mit einem WLAN-Adapter unter Linux mittels Monitor Mode funktioniert. Am konkreten Beispiel mit dem AWUS036ACH habe ich eine weitere Variante erklärt.

Heute widme ich mich einem ganz anderen Ansatz zum Packet Capturing. Spannend für diejenigen, die professionelle Access Points besitzen. Hier macht einem gute Ausrüstung das Leben leichter, besitzen doch die hochpreisigen Geräte meist direkt einen Modus, mit dem das WLAN untersucht werden kann. Ich mache das heute am Beispiel meiner Access Points von Aruba, den IAP 305.

Putty, Wireshark und Aruba IAP 305

Für den folgenden Vorgang wird ein PC mit Wireshark und Putty (ein sogenannter SSH-Client) benötigt, dessen IP-Adresse bekannt sein muss. Ich rate hier unbedingt zu einer statischen IP-Adresse, vor allem wenn die Analysedauer hoch angesetzt ist. Von diesem PC aus erfolgt später die Verbindung zum Access Point, um das Packet Capturing zu aktivieren. Vom Access Point kommen dann später die mitgeschnittenen Pakete wieder zurück an den PC und werden dort in Wireshark ausgewertet. Und dann wird natürlich noch der Access Point selbst benötigt, hier im Beispiel ein Aruba IAP 305.

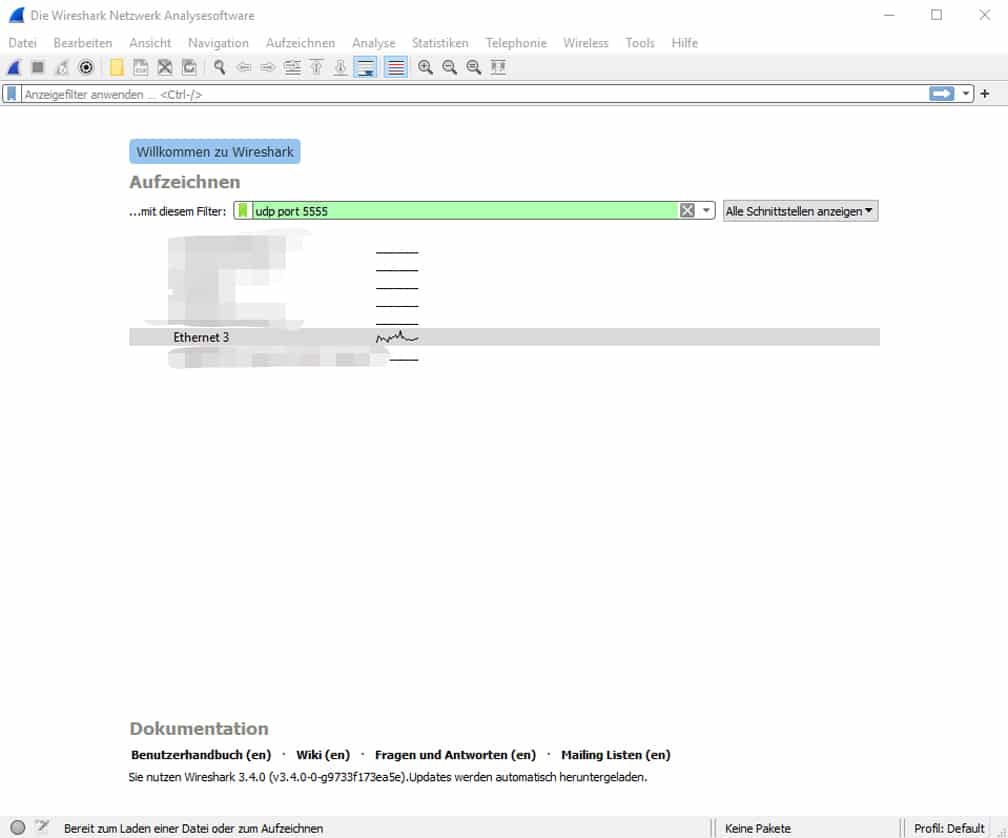

Hinweis: Wichtig ist, dass die Verbindung von Access Point zum oben beschriebenen PC nicht durch eine Firewall blockiert wird. Sonst können keine Pakete vom Access Point den PC erreichen. Eine Panne, die mir heute passiert ist. Also am besten gleich den UDP-Port 5555 vom Access Point zum PC für die nachfolgende Anleitung freigeben. Zudem sollte SSH-Port 22 vom PC zum Access Point freigegeben werden, sollte dies nicht ohnehin bereits der Fall sein.

Für das Vorhaben habe ich Wireshark in der aktuellen Version 3.4.0 sowie Putty in der aktuellen Version 0.74 verwendet.

Mit Putty am IAP 305 das Monitoring starten

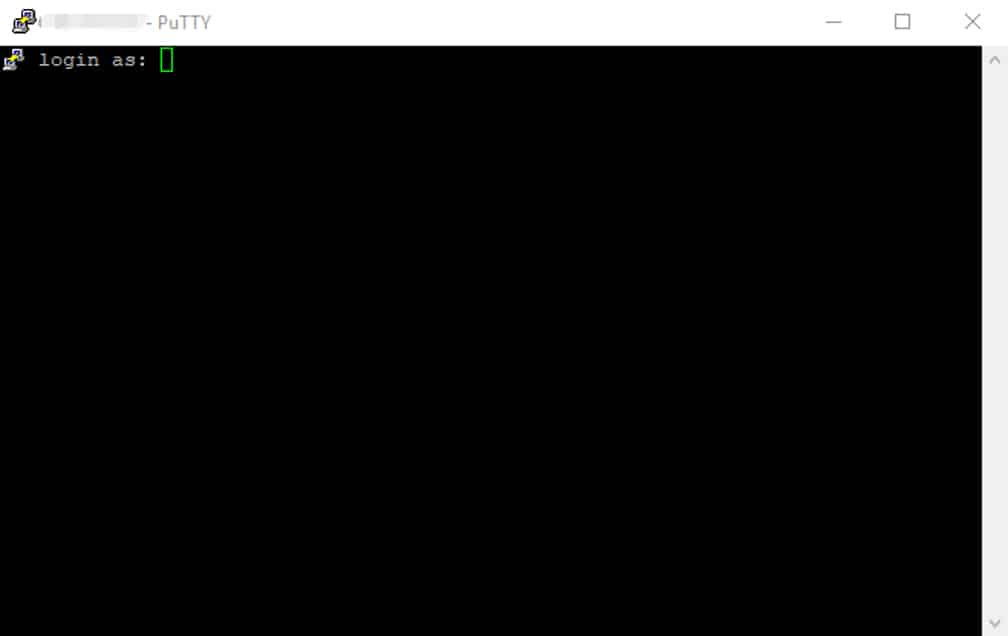

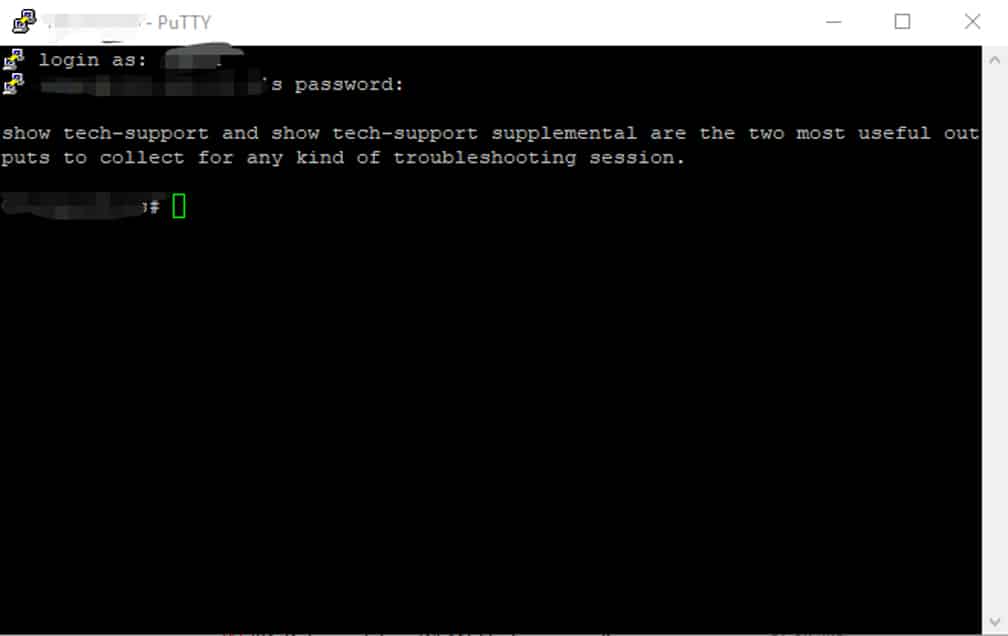

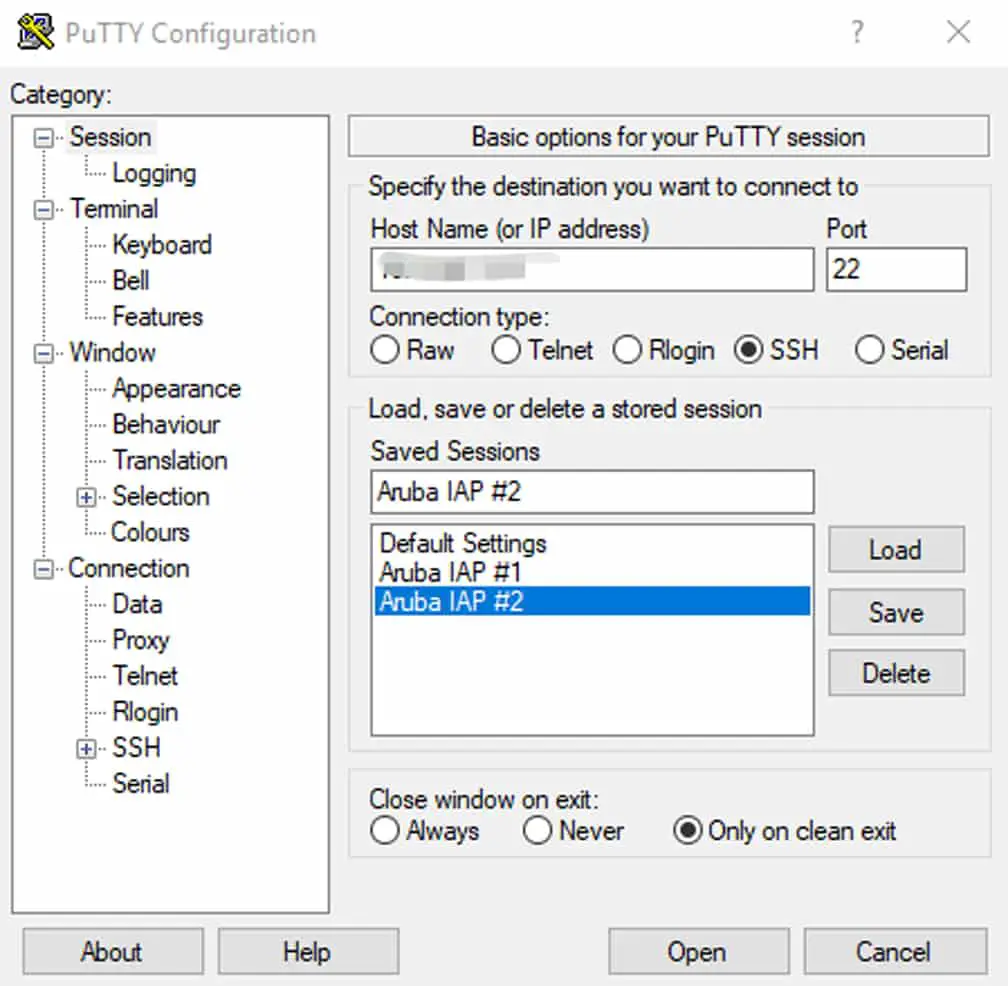

Nachdem alle Vorbereitungen getroffen sind, d.h. Wireshark und Putty einsatzbereit sind, wird Putty gestartet. Im nun sichtbaren Fenster muss die IP-Adresse zum Access Point eingegeben werden, der das Packet Capturing durchführen soll. Der Port muss 22 sein und unter Connection type muss SSH ausgewählt werden. Dann die Verbindung starten.

Sobald die Verbindung erfolgreich geöffnet wurde, müssen die Zugangsdaten eingegeben werden. Username und Passwort sind identisch mit den Zugangsdaten vom Web-Interface bei Aruba Instant.

Richtigen WLAN-Adapter in Aruba Instant auswählen und Monitoring starten

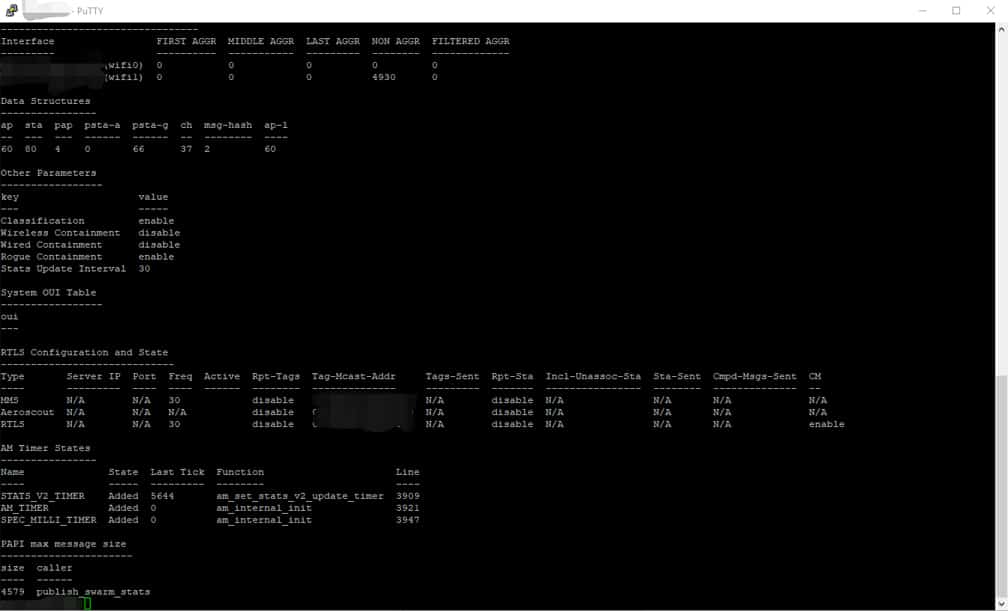

Zunächst ist es hilfreich, sich einen Überblick über die verbauten WLAN-Adapter im Access Point selbst zu verschaffen. Der IAP 305 hat zwei solche Adapter eingebaut, einen für 2,4 GHz und einen für 5 GHz.

Mit folgendem Befehl, welcher direkt über Putty an den Access Point geschickt wird, werden die Informationen über die verbauten WLAN-Adapter angezeigt.

show ap monitor status

Nach dem Absenden des Befehls werden die beiden WLAN-Adapter des IAP 305 im Bereich „Interface“ aufgelistet. Es werden pro Adapter die jeweiligen MAC-Adressen (bei WLAN auch BSSID genannt) aufgeführt, welche gleich noch wichtig werden. Die restlichen Informationen sind für den Moment unbedeutend.

Tipp: Der IAP 305 hat zwei WLAN-Adapter, je einen pro Frequenzband. Jedem Adapter ist eine eindeutige BSSID zugeordnet. Die Schnittstellenbezeichnung wifi0, die in Klammer hinter der BSSID steht, repräsentiert das 5-GHz-WLAN, wifi1 steht für das 2,4-GHz-WLAN.

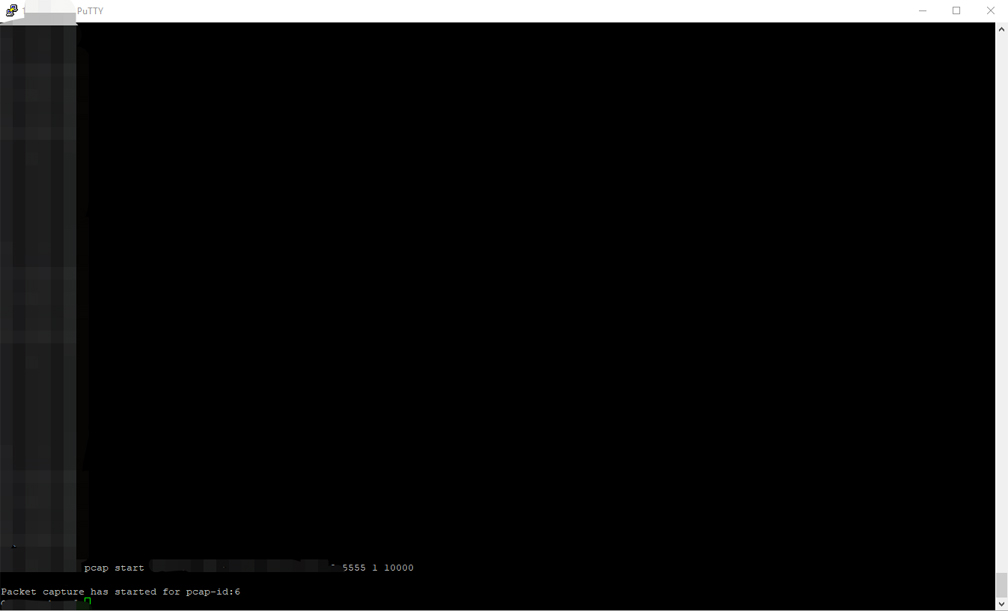

Mit der nun bekannten BSSID des WLAN-Adapters lässt sich recht einfach das Packet Capturing starten. Dazu einfach den folgenden Befehl wieder in die Konsole eingeben. Wichtig ist: die BSSID muss durch eure eigene BSSID ersetzt werden, die bei euch angezeigt wird. Da die BSSID einzigartig sind, habt ihr natürlich eine andere BSSID als in meinem Beispiel.

pcap start 84:D4:7E:52:94:B8 192.168.230.26 5555 1 10000Obiger Befehl sollte kurz erklärt werden: „pcap start“ startet das Packet Capturing. Es folgt die BSSID „84:D4:7E:52:94:B8“ des Adapters, welcher die Erfassung durchführen soll. Anschließend legt die IP-Adresse fest, an wen die Pakete geschickt werden sollen. Das ist unser PC mit Wireshark („192.168.230.26“). Nach dieser IP-Adresse wird der Port „5555“ festgelegt, auf dem die Daten übermittelt werden sollen. Dieser ist für Aruba so üblich, spielt aber eigentlich keine Rolle. Die „1“ legt fest, welches Format der Mitschnitt haben soll. „1“ steht dabei für Omnipeek, welches ich hier zwecks mehr Details in der Analyse empfehle. Abschließend wird noch die Paketgröße angegeben. Ich wähle hier „10000“.

Gratulation, das Packet Capturing läuft! Augenscheinlich passiert noch nicht viel, doch unter der Haube schickt der Access Point nun alle WLAN-Pakete und Management Frames an unseren PC.

Paketstrom mit Wireshark auslesen und richtig darstellen

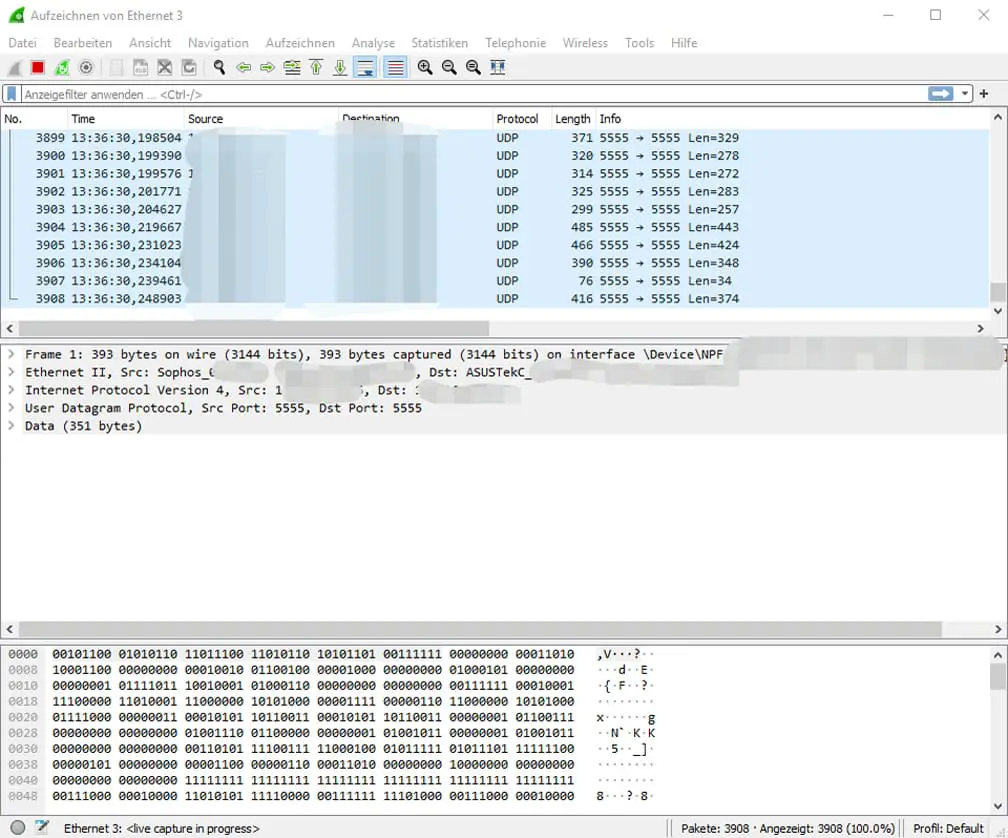

Nun geht es weiter direkt in Wireshark. Nach dem Start der Anwendung muss zunächst die passende Netzwerkschnittstelle ausgewählt werden. Die richtige Schnittstelle hört auf die gleiche IP-Adresse wie im oben erklärten Befehl zum Start des Packet Capturing. Nach der Auswahl der korrekten Schnittstelle listet Wireshark dann auch endlich die einzelnen Pakete auf.

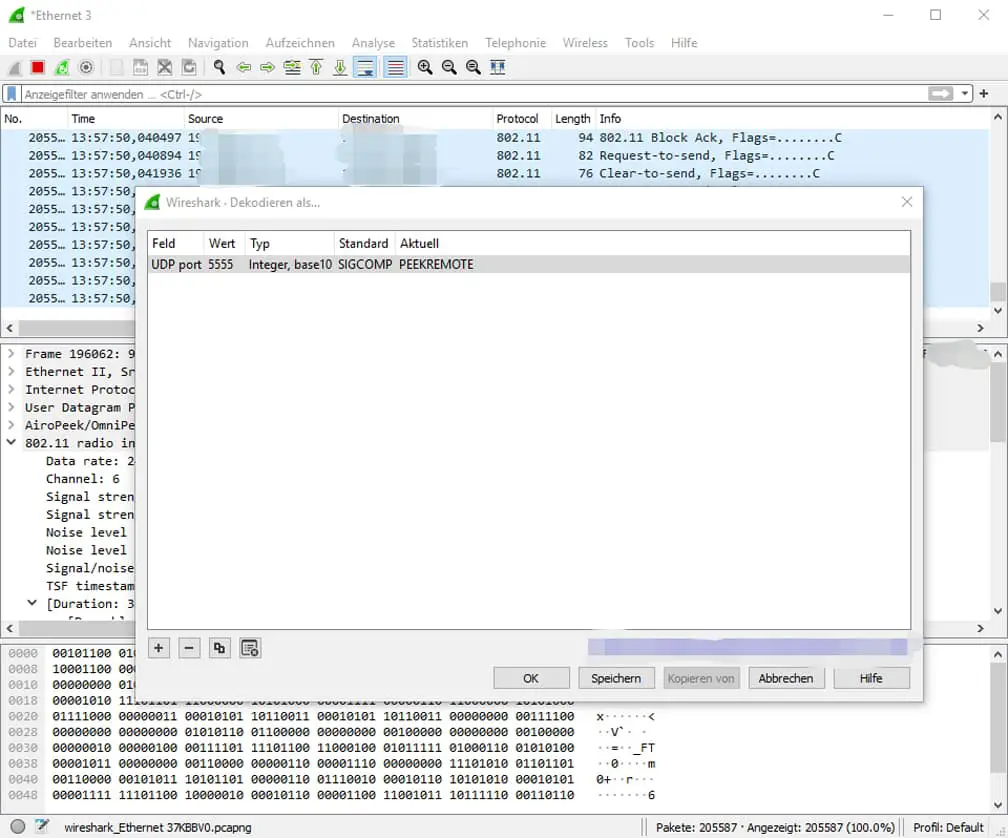

Die Darstellung ist allerdings mehr als ungewohnt. Die Pakete zeigen uns nicht die Information an, die wir eigentlich erwarten. Dies liegt am vorhin eingestellten Format Omnipeek. Um die gewohnte Darstellung zu erreichen, muss in Wireshark die Dekodierungsfunktion genutzt werden. Diese findet sich im Hauptmenü unter „Analyse -> Dekodieren als…“. Im nun geöffneten Fenster unten links das „Plus“ nutzen. Dann den Wert in der Spalte „Aktuell“ von „SIGCOMP“ auf „PEEKREMOTE“ ändern. Vorgang unten im Fenster bestätigen. Daraufhin werden alle Frames korrekt in Wireshark angezeigt.

Port-5555-Filter nicht vergessen

Alle Frames werden nun korrekt angezeigt. Schaut man sich die Pakete allerdings genauer an, stellt man fest, dass sich nicht nur WLAN-Pakete unter der Darstellung in Wireshark befinden. Zu Erinnerung: Die in Wireshark ausgewählte Schnittstelle empfängt neben den vom Access Point versendeten Paketen auf Port 5555 auch alle anderen regulären Pakete auf den anderen Ports. Durch eine Portfilterung lässt sich dieser Zustand schnell ändern.

Wireshark bietet dazu zweierlei Methoden an. Den Display-Filter und den Capture-Filter. Der Display-Filter greift erst nach der Erfassung der Pakete, während der Capture-Filter nicht zum Filter passende Pakete direkt verwirft.

Um den Display-Filter anzuwenden: udp.port==5555

Um den Capture-Filter anzuwenden: udp port 5555

Packet Capturing beenden

Nachdem die Analyse beendet ist, sollte das Packet Capturing unbedingt wieder beendet werden. In Putty wird dazu zunächst der Status des Capturings abgerufen.

show pcap status

Wichtig ist die Nummer des Capturing-Vorgangs (pcap-id). Diese wird zum Beenden des Prozesses benötigt. Dies geschieht über folgenden Befehl, welcher sich auf die bereits zum Starten benötigte BSSID und eben die pcap-id bezieht. „pcap stop“ stoppt dann den Vorgang und es werden keine Pakete mehr an Wireshark gesendet.

pcap stop 84:D4:7E:52:94:B8 6